ご注意下さい

この記事は3年以上前に書かれた記事ですので、内容が古い可能性があります。

さて、以前xl2tpd + openswanで構築したVPNに対してiPhone、Windows8.1からの接続方法をご紹介します。

-

-

iOS10からPPTPが非対応になったのでCentOSでVPNサーバを作ってみた

なななんと、iOS10からVPNがPPTPに対応しなくなったのですね。 しかもNVR500はPPTPにしか対応していないし。バージョンアップで対応して …

この記事のもくじ

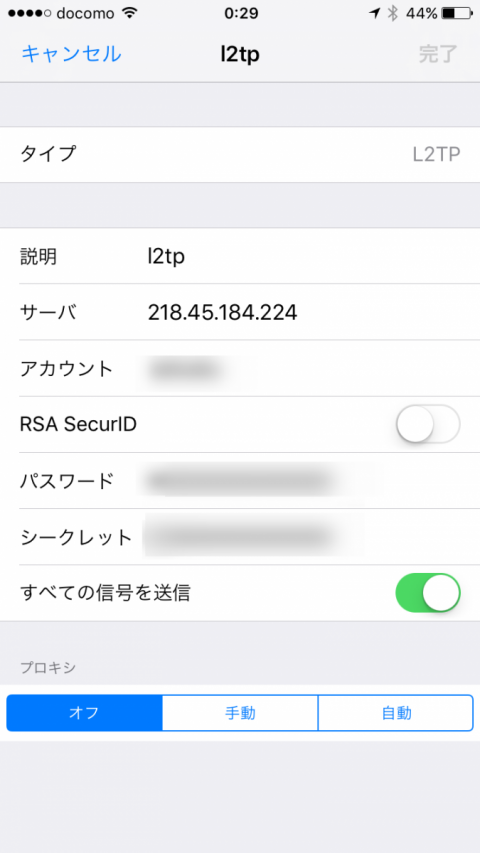

iPhone側の設定

「設定」→「一般」→「VPN」から「VNP構成を追加」で、以下の設定をします。

| アカウント | chap-secretsで指定したhogehoge |

| パスワード | chap-secretsで指定したhogehogeのパスワード |

| シークレット | ipsec.secretsで指定したVPNパスワード |

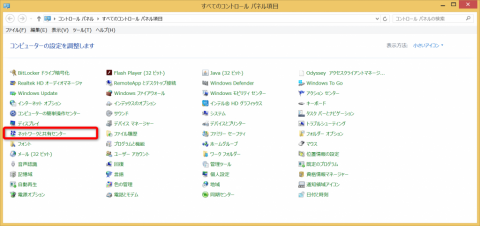

Windows8.1側の設定

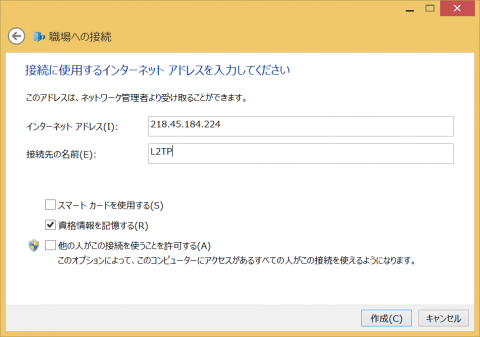

接続の作成

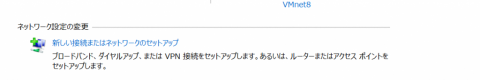

まずはコントロールパネルを開きネットワークと共有センターをクリックします。

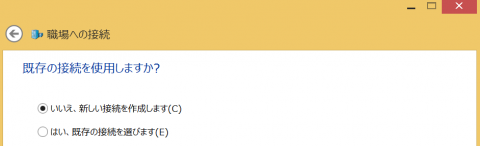

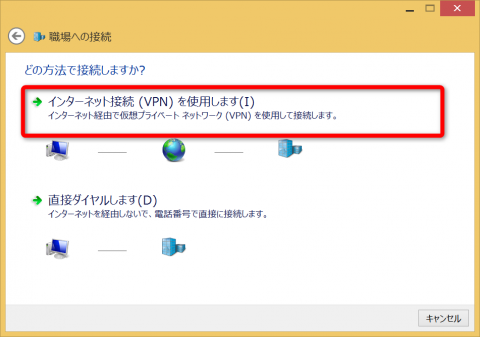

接続先のIPアドレスもしくはドメインを入力し設定名を入力し、接続の作成をします。

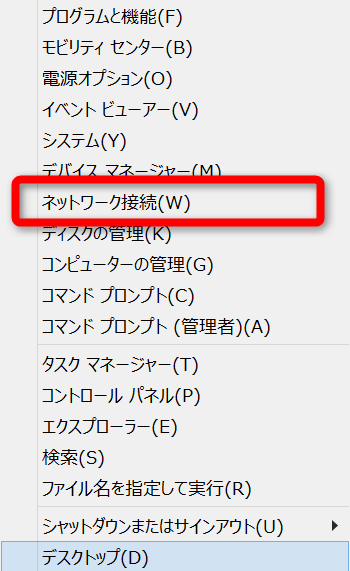

左下のWindowsボタンを右クリックし、ネットワーク接続を選択します。

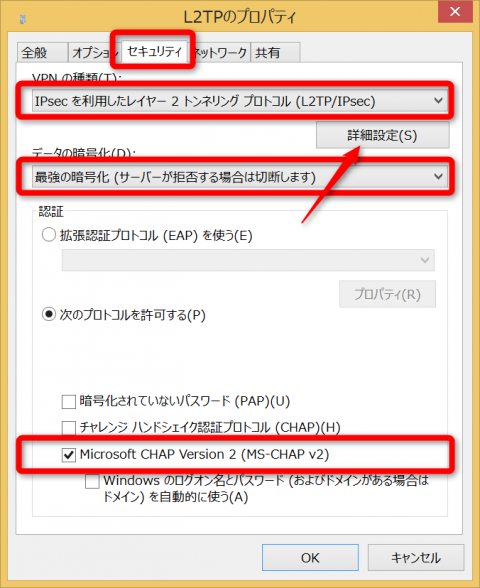

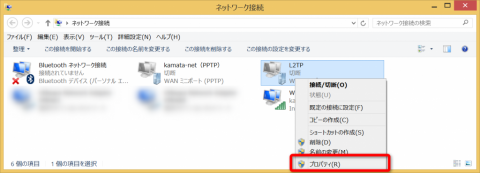

先ほど作成した接続名を右クリックしてプロパティを選択します。

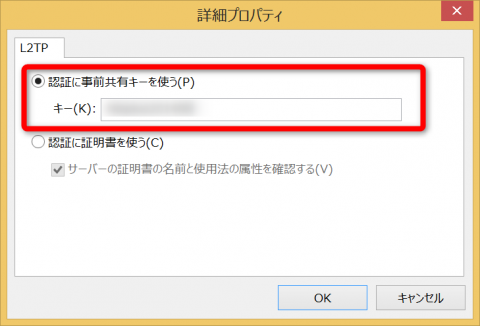

認証に事前共有キーを使うを選択し、ipsec.secretsに記入したパスワードを投入します。

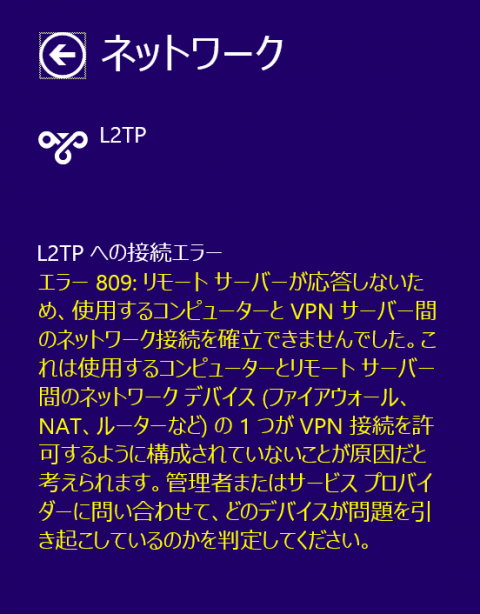

そして接続をしてみても、エラー809:リモートサーバーが応答しないため、使用するコンピューターとVPNサーバー間のネットワーク接続を確立できませんでした。となり接続に失敗してしまいます。

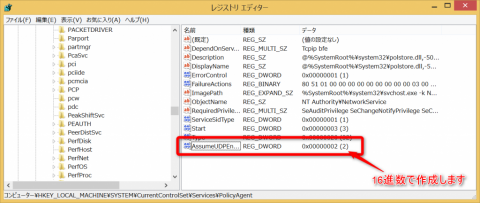

レジストリの編集

いろいろと調べてみると、マイクロソフトサポートに「Windows Vista および Windows Server 2008 で NAT-T デバイスの背後に L2TP/IPsec サーバーを構成する方法」という記事があり、その中に、

NAT デバイスでのネットワーク トラフィックの変換により、NAT デバイスの背後にサーバーを配置し、IPsec NAT-T 環境を使用すると予期しない結果が発生する可能性があります。通信に IPsec を設定する必要がある場合、は、インターネットに接続できるすべてのサーバーのパブリック IP アドレスを使用することを勧めします。ただし、NAT デバイスの背後にサーバーを配置し、IPsec NAT-T 環境を使用する必要がある場合は、VPN クライアント コンピューターと VPN サーバー上のレジストリ値を変更することによって通信を有効にできます。

とあります。具体的な設定方法としては、regedit.exeにてHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentにAssumeUDPEncapsulationContextOnSendRuleをDWORD(32ビット)で作成し値を「2」に設定する必要があるようです。

なんで2かとういうと、以下の通りです。

AssumeUDPEncapsulationContextOnSendRuleの意味

- 0:デフォルト値、NATトラバーサルを無効

- 1:片方がNATの背後

- 2:サーバー、クライアント共にNATの背後

サーバー側はNATの背後にありますが、クライアント側もテザリングだったり他のLANからの接続でほとんどのケースでNATの背後からのアクセスになりますので「2」で問題ないと思われます。

レジストリの編集が完了したら設定を有効にする為、一度PCの再起動をしてください。

これで無事にL2TPで接続できるようになるはずです。

スループットの測定はこちら

-

-

VPNのスループットを比較してみた(xl2tpd+openswan、NVR500 PPTP)

さて、それでは構築したVPNの実際のスループットを測定してみましょう。測定に際しては公平を期するためにspeedtest.netで測定することにしまし …